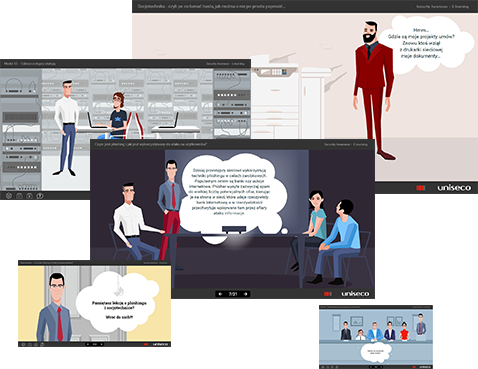

Przygotowaliśmy dla Ciebie kilkadziesiąt rozbudowanych, multimedialnych modułów

e-learning. Stale pracujemy nad nowymi tematami.

Nasze lekcje online wypełnione są przykładami, scenkami i wiedzą przygotowaną w taki sposób, aby była łatwa do zapamiętania i wykorzystania w codziennym życiu.

Kilka faktów

6 wersji językowych

Akademia bezpieczeństwa informacji UNISECO jest obecnie najbogatszą merytorycznie akademią dostępną na rynku, która zawiera kilkadziesiąt lekcji i jest stale rozwijana.

polska

angielska

niemiecka

rosyjska

ukraińska

węgierska

Ilość przeszkolonych osób

SECURITY AWARENESS

bezpieczny pracownik w cyberprzestrzeni

Szkolenie e-learningowe uświadamia, jak w prosty sposób – korzystając z narzędzi takich jak poczta elektroniczna, media społecznościowe – można narazić siebie i swoich współpracowników na atak hakerski. Akademia Bezpieczeństwa UNISECO nauczy zabezpieczania komputerów i telefonów, ochrony kont bankowych, a także podpowie pracownikom, jak nie ulegać socjotechnikom, stosowanym przez cyberprzestępców. Uczestnicy szkolenia Security Awareness poznają mechanizmy ataków w sieci, na które narażony jest każdy z nas.

Poznaj zawartość naszego szkolenia:

Lekcja 1

Bezpieczeństwo informacji – wprowadzenie

- Omówienie zagadnień: bezpieczeństwo informacji, zarządzanie bezpieczeństwem.

- Triada bezpieczeństwa: poufność, dostępność, integralność.

- Wprowadzenie do systemu zarządzania bezpieczeństwem informacji.

Lekcja 2

do ataku na użytkownika?

- Czym jest phishing i jakie są jego odmiany?

- Przykłady ataków phishingowych – studium przypadków.

- Ochrona przed phishingiem.

Lekcja 3

Internet – zasady bezpiecznego

surfowania po stronach WWW

- Bezpieczne korzystanie z przeglądarek.

- Przykłady niepożądanych wtyczek i aplikacji webowych.

- Zasady i ograniczenia w dostępie do Internetu.

Lekcja 4

Portale społecznościowe – zagrożenie czy też szansa?

- Przykłady oszustw stosowane na portalach społecznościowych – studium przypadków.

- Wizerunek organizacji i własny w sieci – dlaczego należy zwracać uwagę na umieszczane tam informacje.

- 10 zasad świadomego korzystania z portali społecznościowych.

Lekcja 5

Poczta elektroniczna – zasady korzystania i ograniczenia

- Firmowa poczta elektroniczna – zasady korzystania.

- Skąd biorą się ograniczenia w korzystaniu z poczty elektronicznej.

- Pojęcie SPAM i podstawy prawne.

Lekcja 6

„Sezamie otwórz się” czyli wszystko o hasłach

- Idea kontroli dostępu: identyfikacja, uwierzytelnianie, autoryzacja.

- Obowiązki użytkowników mających dostęp do systemów teleinformatycznych.

- Zakazy i nakazy dotyczące tworzenia, zapisywania i zapamiętywania haseł.

- Ataki na hasła: online i offline.

- Menedżery haseł – zaszyfrowane sejfy.

Lekcja 7

Socjotechnika – czyli po co łamać hasła jak

można o nie poprosić użytkownika

- Scenariusze ataków socjotechnicznych – studium przypadków.

- Zasady ochrony przed atakami socjotechnicznymi.

Lekcja 8

Jak poprawnie zabezpieczyć sprzęt mobilny

- Systemy Mobile Device Management.

- Możliwe reakcje w przypadku kradzieży i zagubienia sprzętu mobilnego.

- Zasady bezpiecznej pracy na urządzeniach przenośnych wpływające na bezpieczeństwo danych.

Lekcja 9

Prawne aspekty i konsekwencje lekceważenia

zasad bezpieczeństwa informacji

- Elementy Kodeksu Karnego odnoszące się do naruszenia i łamania zasad bezpieczeństwa informacji „Przestępstwa przeciwko ochronie informacji”.

- Elementy Ustawy o Ochronie Danych Osobowych, o Prawach Autorskich i Prawach Pokrewnych.

- Wizerunek organizacji w sieci – aspekty prawne.

- Stalking i cyberstalking.

Lekcja 10

Bezpieczeństwo płatności elektronicznych

- Jakie metody wykorzystują cyberprzestępcy, by zdobyć Twoje pieniądze.

- Na co zwracać uwagę przy korzystaniu z bankowości elektronicznej.

- Jakie przestępstwa wiążą się z płatnościami on-line i przy wykorzystaniu kart płatniczych.

Lekcja 11

i dlaczego to taki poważny problem?

- Ransomware i jak to wygląda w praktyce na przykładzie ostatniego cyberataku WannaCry.

- Jakie są dobre praktyki w zakresie tworzenia kopii zapasowych danych.

- Rzeczywiste przykłady cyberataków na firmy i instytucje.

Lekcja 12

Zabezpieczenie fizyczne dokumentacji,

sprzętu IT i pomieszczeń

- Ryzyka w zakresie braku zabezpieczenia dokumentacji przetwarzanej w organizacji, a także najlepsze sposoby jej zabezpieczania.

- Sposoby uzyskania nieautoryzowanego dostępu do komputerów oraz ryzyka związane z brakiem zabezpieczenia pomieszczeń, a także skutki z tym związane.

- Omówienie zagadnień na temat systemów wspomagających zabezpieczenia w warstwie fizycznej.

Lekcja 13

Cyberprzestępcy atakują

- Nowe zagrożenia i sposób ochrony przed nimi.

Lekcja 14

Menedżer haseł

- Analiza i praktyczne wykorzystanie menedżerów haseł.

- Na co należy zwrócić uwagę przy wyborze odpowiedniego menedżera haseł.

Lekcja 15

Uważaj, by nie zostać „mułem finansowym”

- Głównym celem przestępców jest szybko zarobić duże pieniądze… Jeśli są sprytni to jeszcze ważniejsze dla nich jest wynalezienie sposobu, by nie pozostawić po sobie śladu lub ślad prowadził do kogoś innego.

- „Muły pieniężne” to funkcjonujące w rzeczywistości pojęcie i dotyczy osób, które najczęściej kompletnie nieświadomie, zostały zwerbowane przez organizacje przestępcze do prania pieniędzy. Osoby stające się mułami finansowymi kuszone są obietnicą łatwych pieniędzy później mają naprawdę duże problemy.

Lekcja 16

Bezprzewodowe życie

- Moduł odnosi się do najnowszych zagrożeń ale też wyjaśnia cele, sposoby zabezpieczeń i ochrony sieci, bez których nie wyobrażamy już sobie teraz życia, a więc sieci bezprzewodowych.

Lekcja 17

Praca zdalna – jak zrealizować ją bezpiecznie?

- Epidemia koronawirusa (COVID-19) spowodowała, że wiele organizacji stanęło przed decyzją wysłania większości pracowników na przymusową pracę zdalną. To zupełnie nowe wyzwanie dla wielu organizacji. Jak sobie z tym poradzić postaramy się o tym opowiedzieć w tym module.

Lekcja 18

Vishing… co to jest?

- Czyli skrót od Voice phishing to kolejna metoda oszustw bankowych. Tym razem złodzieje wykorzystują telefony, by wyłudzić od przypadkowych osób sekretne dane. Na czym to dokładnie polega? Jak nie dać się oszukać?

Lekcja 19

Phishing 2.0 nowe sposoby, stare problemy.

W tej lekcji przedstawimy nowe przykłady i pokazane zagrożenia. Z nowego modułu dowiesz się

- czym jest phishing?

- jakie są odmiany phishingu?

- jakie są najlepsze obrony przed phishingiem?

- jak rozpoznać próby wyłudzeń?

- jak rozpoznać fałszywe wiadomości oraz witryny?

Lekcja 20

Jak cyberprzestępcy kradną dane przez telefon.

Z uwagi na fakt, iż skala procederu jest olbrzymia i ma ona daleko idące konsekwencje dla oszukanych osób, przygotowaliśmy dodatkowy moduł, stworzony zupełnie inaczej.

W tym module uświadamiamy, jak cyberprzestępcy działają od drugiej strony, czyli jakich sztuczek i technik manipulacyjnych używają, aby zdobyć Wasze dane, a nawet pieniądze.

Pokazujemy Wam przestępstwo od kuchni. Głównymi aktorami są oszuści, którzy chcą ukraść Wam najwięcej, ile się da.

Lekcja 21

Fake newsy i dezinformacja.

W tym module opowiadamy o bezpieczeństwie w kontekście pojawiających się fałszywych informacji. Pojawiają się tutaj takie pojęcia jak: fake news, plotki, dezinformacja, trolle, boty, doomscrolling i wiele innych.

Dzięki tej lekcji zrozumiesz jak uważnym trzeba być i zupełnie inaczej spojrzysz na niektóre informacje. Przede wszystkim jednak nie dasz się oszukać.

Lekcja 22

Jak zapewnić ciągłość działania.

-

W ostatnich czasach wiele zmieniło się wokół nas. Pojawiło i pojawia się tak wiele zagrożeń, które całkowicie wywracają nasze życie prywatne i służbowe. Z tej lekcji dowiesz się:

– czym jest ciągłość działania

– dlaczego warto zainwestować w ciągłość działania

– w jaki sposób zarządzać ciągłością działania (elementy systemu zarządzania)

– jak zaplanować i doskonalić ciągłość działania

Lekcja 23

Cloud – o co właściwie chodzi?

Rodzaje chmur obliczeniowych

Korzyści związane z chmurami

- Druga strona medalu – niespodziewane ryzyka

- Na co powinien zwracać uwagę pracownik – co robić, czego się wystrzegać

- Incydenty związane z przetwarzaniem danych w chmurze

- Jak cyberprzestępcy wykorzystują cloud

Lekcja 24

AI – wielka szansa, czy olbrzymie zagrożenie?

- To moduł o przyszłości. Pozwoli Ci zrozumieć, jak bardzo AI zmieni nasze życie. Spróbuj zrozumieć rozterki naszego eksperta Piotra i jego przyjaciół, a także przenieś to na swoje funkcjonowanie w Twojej organizacji.

- Twoja codzienna praca też się zmieni przez AI. Wierzę, że na lepsze, aczkolwiek poznaj też jakie mogą pojawić się zagrożenia. Sztuczna inteligencja (AI) zmienia oblicze biznesu i społeczeństwa. To oczywiste. Ale odpowiedz sobie na pytanie: czy jesteś gotowy na wykorzystanie jej potencjału, jednocześnie minimalizując związane z nią ryzyka?

- Nasze szkolenie pomoże Ci zrozumieć zarówno korzyści, jak i zagrożenia płynące z AI.

Lekcja 25

NIS 2 – nowa dyrektywa – nowy poziom bezpieczeństwa w UE

- Czy Twoja organizacja jest gotowa na rewolucję w cyberbezpieczeństwie?

- Dyrektywa NIS 2 to najnowsza inicjatywa Unii Europejskiej, która wprowadza zaostrzone wymagania w zakresie bezpieczeństwa sieci i informacji. Nie pozwól, aby brak przygotowania naraził Twoją organizację na poważne konsekwencje.

- Nasz ekspert Piotr wyjaśni Tobie wszystko, co musisz zrobić i wiedzieć, by zabezpieczyć się, zanim będzie za późno.

Lekcja 26

Spoofing – jak nie być jego ofiarą?

- Spoofing to jedno z najczęstszych i najbardziej podstępnych cyberzagrożeń. Atakujący podszywają się pod zaufane osoby lub instytucje, aby wyłudzić dane lub środki finansowe. Czy Ty i Twoi współpracownicy potraficie rozpoznać takie próby i skutecznie się przed nimi bronić?

- W ramach modułu przedstawiamy kilka historyjek… zapoznaj się z nimi, bo to co spotkało bohaterów przedstawionych zdarzeń, może dotknąć też Ciebie i Twoich bliskich.

- Ta lekcja wyznacza nowy trend w e-szkoleniach. Jest wyjątkowa, bo powstała przy użyciu sztucznej inteligencji – SI. W tej nowoczesnej formule będą dostępne wszystkie lekcje, które ukażą się w przyszłości.

RODO

czyli nowe podejście do ochrony danych

Podczas szkolenia z zakresu ochrony danych osobowych uczestnicy dowiedzą się, w jaki sposób na swoim stanowisku mogą chronić dane swoje oraz swoich klientów i współpracowników zgodnie z rozporządzeniem RODO i aktami towarzyszącymi. Zdobędą wiedzę, na temat pozyskiwania danych zgodnie z prawem, ograniczania ich ilości do niezbędnego minimum, określania, z jakich informacji i w jakim czasie mogą korzystać.

Specjalistyczna wiedza przekazywana podczas kursu jest w atrakcyjnej i przystępnej formie, tak by mogły z niej korzystać osoby niezwiązane z branżą IT i prawniczą.

Poznaj zawartość naszego szkolenia:

Lekcja 1

Wprowadzenie do ochrony danych osobowych

- Omówienie podstawowych reguł ochrony danych i definicji.

- Powiązanie obecnych przepisów dot. ochrony danych osobowych z regulacjami UE.

- Przedstawienie zmian w zakresie sankcji dot. braku odpowiedniej ochrony danych osobowych.

Lekcja 2

Słów kilka o prywatności

- Zwrócenie uwagi uczestnika szkolenia, jak codzienne sytuacje np. wykorzystywanie kart lojalnościowych, przekazywanie dokumentów itp. wpływa na jego prywatność.

- Dane publikowane na portalach społecznościowych a dane osobowe.

- Cel ochrony danych osobowych.

Lekcja 3

Ochrona danych osobowych nie tylko w pracy

- Bezpieczne korzystanie z przeglądarek.

- Przykłady niepożądanych wtyczek i aplikacji webowych.

- Zasady i ograniczenia w dostępie do Internetu.

Lekcja 4

Zasady przetwarzania danych osobowych

- Praktyczne podejście do przetwarzania danych osobowych.

- Zasady przetwarzania danych osobowych:

- Legalność przetwarzania,

- Celowość przetwarzania danych,

- Bezpieczeństwo,

- Rzetelność przetwarzania danych,

- Okres przechowywania danych,

- Adekwatność.

Lekcja 5

Zgoda na przetwarzanie danych osobowych

- Czy pozyskane wcześniej zgody pozostają ważne po wejściu RODO?

- Kryteria zgód:

- Dobrowolność,

- Konkretność,

- Świadomość,

- Jednoznaczność.

Lekcja 6

Profilowanie danych

- Zautomatyzowane podejmowanie decyzji w indywidualnych przypadkach, w tym profilowanie.

- Profilowanie – to po to zbiera się dane…

- Każdy profiluje lub pragnie sprofilowanych danych.

Lekcja 7

Ochrona danych osobowych poprzez zarządzanie ryzykiem

- Ustalenie kontekstu:

- Identyfikacja i klasyfikacja aktywów informacyjnych,

- Zdefiniowanie zabezpieczeń,

- Kryteria akceptacji ryzyka.

- Metodyka zarządzania ryzykiem i wprowadzenie mierników oceny ryzyka.

- Rola pracownika w procesie szacowania ryzyka.

- Postępowanie z ryzykiem.

Lekcja 8

Koncepcja ochrony prywatności od początku procesu

- Privacy-by-design, czyli prywatność w fazie projektowania.

- Privacy-by-default, czyli prywatność jako ustawienia domyślne.

- Czy my naprawdę tego chcemy?

Lekcja 9

Dokumentacja przetwarzania danych osobowych

- Polityka Bezpieczeństwa i Instrukcja zarządzania systemami informatycznymi służącymi do przetwarzania danych osobowych – potrzebne czy nie?

- Co się stało ze zbiorami danych osobowych?

- Jakie nowe obowiązki dokumentacyjne się pojawiły?

- Ocena skutków dla ochrony danych osobowych.

Lekcja 10

Jakie prawa przysługują MOJEJ OSOBIE?

- Obowiązki informacyjne jakie musi spełnić administrator danych.

- Przysługujące prawa mojej osobie:

- Prawo dostępu do danych,

- Prawo do kontroli,

- Prawo do modyfikacji lub uzupełnienia danych,

- Prawo do „bycia zapomnianym”,

- Prawo do sprzeciwu.

Lekcja 11

Zarządzanie incydentami

- Rola zarządzania incydentami w podnoszeniu poziomu ochrony danych osobowych.

- Schemat zarządzania incydentami.

- Incydentów nie ma… lub ich nie widzisz…

Lekcja 12

Ustawa sektorowa RODO

- Moduł odwołuje się do najnowszych zmian jakie pojawiły się w podejściu do ochrony danych osobowych z związku z wejściem w życie tzw. ustawy sektorowej RODO, która 04 maja weszła w życie a zmienia ponad 160 ustaw.

Lekcja 13

Dane osobowe a kodeks pracy po zmianach

- Moduł przedstawia zmiany, jakie pojawiają się od 04 maja 2019, w związku z wejściem w życie ustawy sektorowej z perspektywy pracodawcy i pracownika w Kodeksie pracy.

Lekcja 14

Monitoring wizyjny po wejściu w życie RODO

- „To można teraz te kamery mieć czy nie można?” – bardzo często pada to pytanie przez zarówno tych co nagrywają, jak i przez tych co są nagrywani.

Lekcja 15

Jest już RODO czas na DODO

Moduł ten dedykowany jest wszystkim, którzy chcą zrozumieć jak uregulowane zostały kwestie korzystania z danych przez państwowe służby (Policję, sądy itp.). Odwołuje się nie tylko do działalności organów ścigania, lecz również jednostek prokuratury oraz sądów w zakresie objętym ustawą zwana często tzw. „dyrektywą policyjną” (DODO).

RODO w sektorze zdrowia

dostępny w pakiecie trzech lekcji porusza następujące zagadnienia:

- Podstawy przetwarzania danych w sektorze zdrowia.

- Zasady postępowania z danymi wrażliwymi przez administratora.

- Prawa pacjenta.

- Najlepsze praktyki ochrony danych przetwarzanych w systemach IT.

- Analiza wybranych sytuacji zwiększonego ryzyka naruszenia praw Pacjenta.

- Ocena ryzyka i skutków w sektorze przetwarzającym dane wrażliwe.

- Normy, kodeksy i wytyczne w zakresie ochrony danych w sektorze zdrowia.

PAMIĘTAJ!

Cyberbezpieczeństwo i ochrona danych zaczyna się od świadomości pojedynczego człowieka.

Konstrukcja modułowa

Każda z naszych lekcji skonstruowana jest w taki sposób, że może występować jako samodzielne szkolenie. Dzięki modułowej formie każda firma i instytucja może zbudować własną Akademię Bezpieczeństwa wyposażoną w takie tematy, które uzupełnią zdiagnozowane luki.

Można więc wykupić dostęp do pełnego zakresu tematycznego, lub tylko do wybranych lekcji, które można uzupełniać i rozwijać w dogodnym czasie.

Poszczególne moduły dostosowane są do poziomu zaawansowania pracowników, już odbytych przez nich szkoleń, problemów, z którymi stykają się w obszarze bezpieczeństwa IT i oczywiście budżetów, jakie przeznaczone są na szkolenia.

O autorze szkolenia

Stworzone przez praktyków

Piotr Błaszczeć

Ekspert ds. bezpieczeństwa informacji

Ekspert od kilkunastu lat ściśle zajmujący się tematyką związaną z bezpieczeństwem informacji. Audytor wiodący w jednostce certyfikacyjnej norm ISO 27001, 27701, 20000, 22301, 31000, EN 50600. Właściciel firmy LOCOS, gdzie w ramach outsourcingu, jako Chief Security Officer oraz Data Privacy Officer odpowiada za bezpieczeństwo, audyt i ochronę danych osobowych, w kilku podmiotach z sektora prywatnego i publicznego.

Niezależny konsultant ds. bezpieczeństwa IT, biegły sądowy z zakresu przestępstw przy użyciu sprzętu i sieci komputerowych, pentester. Uczestnik i koordynator wielu projektów audytowych oraz postępowań kontrolnych realizowanych w organizacjach sektora prywatnego i publicznego.

Trener, wykładowca na kilku uczelniach wyższych a także project manager, realizujący zadania dla wielu firm z zakresu bezpieczeństwa informacji, audytu teleinformatycznego, danych osobowych, ochrony własności intelektualnej w sektorze nowych technologii oraz prawnych aspektów umów w IT.